随着企业数字化转型的加速,云化业务已成为现代企业运营的核心支撑。传统的基于边界的网络安全模型在动态、分布式、高度开放的云环境中逐渐暴露出局限性。在此背景下,'零信任'(Zero Trust)安全理念应运而生,并成为保障云化业务安全的关键技术方向。本文将围绕零信任在云化业务中的安全技术研发,探讨其核心理念、关键技术组件及在网络技术研发中的实践路径。

一、 零信任安全模型的核心理念

零信任安全模型彻底颠覆了'信任但验证'的传统观念,其核心原则是'从不信任,始终验证'。它不默认信任网络内部或外部的任何主体(用户、设备、应用、工作负载),对每一次访问请求,无论其源自何处,都进行严格的身份验证、授权和加密。在云化业务场景下,这意味着安全边界从固定的网络周边,转移到了每一个用户、设备、应用和数据点本身。

二、 云化业务环境对零信任的迫切需求

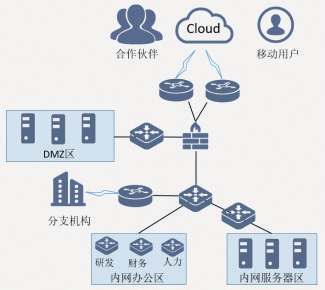

云环境的本质是资源池化、服务按需供给和边界模糊。业务系统可能分布在混合云、多云架构中,员工、合作伙伴可能从任何地点、使用多种设备进行访问。传统的以数据中心防火墙为核心的'城堡护城河'模型已无法有效应对内部威胁、凭据窃取、横向移动等高级威胁。零信任通过最小权限访问、微分段、持续验证等机制,能够精准管控云内东西向流量和南北向流量,是应对云环境动态性、复杂性的理想安全框架。

三、 支撑零信任的关键网络技术研发方向

实现零信任架构并非单一产品,而是一个需要多项关键技术协同工作的体系。其网络技术研发主要聚焦于以下几个方面:

- 身份与访问管理(IAM)的增强与融合:研发重点在于构建统一、智能、上下文感知的身份基石。这包括多因素认证(MFA)、自适应认证、基于属性的访问控制(ABAC)以及与云身份服务(如Azure AD、AWS IAM)的深度集成。身份成为新的安全边界。

- 软件定义边界(SDP)与微隔离技术:SDP通过先认证后连接的模式,隐藏业务应用,实现网络'隐身'。微隔离(Micro-segmentation)则在云网络内部,基于工作负载或应用级别实施精细的访问控制策略,阻止威胁在云内横向扩散。研发需关注其与云原生平台(如Kubernetes)网络策略的自动化协同。

- 持续安全监控与信任评估:利用端点检测与响应(EDR)、网络流量分析(NTA)、用户与实体行为分析(UEBA)等技术,持续收集用户、设备、应用的行为数据。通过机器学习模型进行动态信任评分,实现基于风险的动态访问控制决策。

- 安全编排、自动化与响应(SOAR):零信任架构会产生海量的日志和告警。SOAR平台的研发旨在将策略执行、威胁响应流程自动化,确保安全策略能够随云业务的变化而实时、一致地实施。

- 零信任网络访问(ZTNA):作为替代传统VPN的下一代远程访问方案,ZTNA研发侧重于提供基于应用、按需授予的细粒度访问能力,确保用户只能访问被授权的特定应用,而非整个网络。

四、 实施路径与挑战

网络技术研发团队在落地零信任时,通常采用分阶段、渐进式的路径:从保护高价值应用和敏感数据开始,逐步扩展到整个云环境。面临的挑战包括:遗留系统兼容性、复杂的策略管理、对用户体验的影响以及跨云环境策略的一致性维护。

结论

在云化业务成为常态的今天,零信任已从前沿理念走向必然实践。其网络技术研发的核心,在于构建一个以身份为中心、策略驱动、持续监测、自适应响应的动态安全体系。未来的研发将更加注重与云原生技术的深度融合、人工智能的深度应用以及简化运营复杂度,从而在保障云业务敏捷创新的筑起一道灵活且坚固的安全防线。